186 Kapitel 4: Netzwerkzugriffssicherheit

verkehr daran, dass Blockierungsregeln Vorrang vor Zulassungsregeln haben. Wenn Sie also

den Zugriff auf alle Webserver mit Ausnahme der Server aus dem Subnetz 10.10.10.0 /24

sperren möchten, müssen Sie den Bereich der Regel so festlegen, dass die Regel für die

Remoteadressbereiche 0.0.0.1–10.10.9.255 und 10.10.11.0–255.255.255.255 gilt, statt den

gesamten Datenverkehr auf Port 80 zu sperren und ihn mit einer weiteren Regel für das

Subnetz 10.10.10.0 /24 zu erlauben.

Verbindungssicherheitsregeln

Verbindungssicherheitsregeln legen fest, wie und unter welchen Bedingungen Computer

miteinander kommunizieren können. Zu den Angaben in Verbindungssicherheitsregeln ge-

hören eine Liste der Computer, ob für die Verbindung eine Authentifizierung angefordert

wird oder erforderlich ist, sowie die zulässigen Authentifizierungsarten. Verbindungssicher-

heitsregeln lassen sich in verschiedene Kategorien aufteilen, die sich jeweils für unterschied-

liche Szenarien eignen. Wie eingehende und ausgehende Regeln können Sie auch Verbin-

dungssicherheitsregeln auf verschiedene Arten festlegen, nämlich in der WFAS-Konsole,

mit

netsh im Kontext advfirewall firewall oder mit Gruppenrichtlinien. Auf den folgenden

Seiten werden die verschiedenen Arten von Verbindungssicherheitsregeln ausführlicher

beschrieben.

Isolationsrichtlinien

Durch Isolationsrichtlinien können Sie bestimmte Computer aus dem Netzwerk zu Gruppen

zusammenfassen, in denen eine bestimmte Netzwerkauthentifizierung und bestimmte Ver-

schlüsselungsrichtlinien gelten. Nur Computer, die die Voraussetzungen erfüllen, sind in der

Lage, mit anderen Computern zu kommunizieren, für die diese Isolationsrichtlinien gelten.

Es ist zwar möglich, Isolationsrichtlinien mit der Konsole WFAS oder mit

netsh im Kontext

advfirewall consec auf Computerbasis zu konfigurieren, aber da Isolationsrichtlinien ge-

wöhnlich für viele Computer gelten, ist es besser, sie mit Gruppenrichtlinien zu konfigurie-

ren und durchzusetzen.

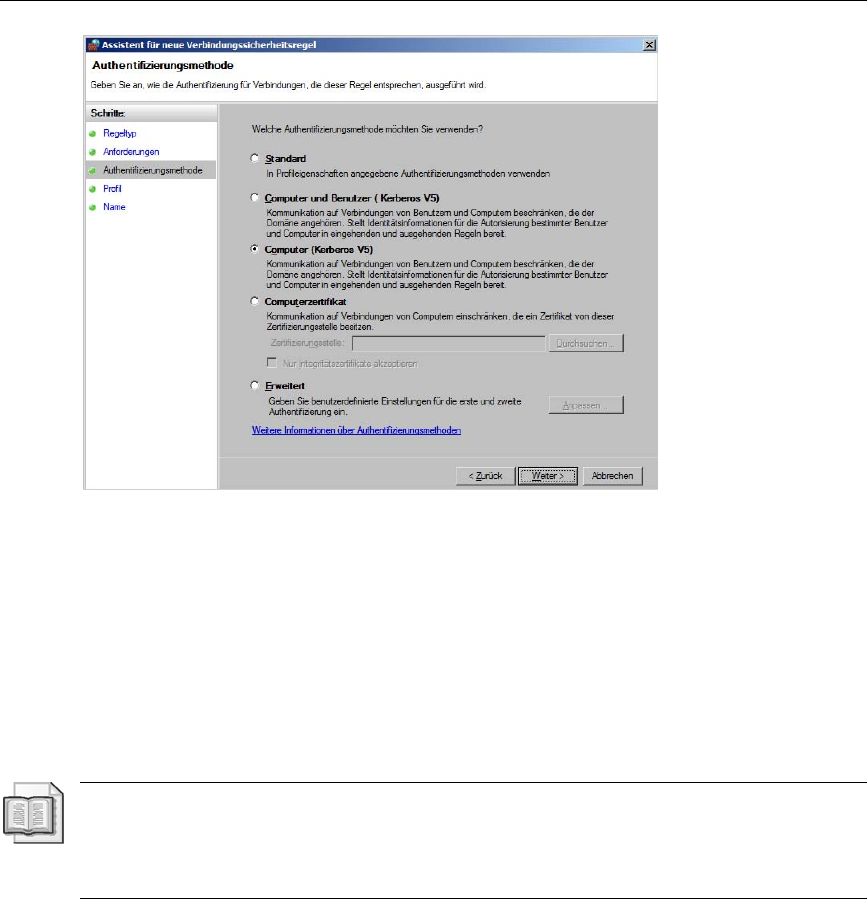

Die einfachste Form der Isolationsrichtlinie ist die Serverisolationsrichtlinie. Sie verlangt,

dass die gesamte Kommunikation mit einem Server authentifiziert und verschlüsselt wird.

Wie aus Abbildung 4.16 hervorgeht, kann eine Authentifizierung mit Kerberos V5 für Com-

puter- und Benutzerkonten erfolgen, wenn der Computer Mitglied einer Domäne ist, oder

mit einem Computerzertifikat oder einem Integritätszertifikat von einer vertrauenswürdigen

Zertifizierungsstelle. Durch die Wahl der Option Erweitert ist es auch möglich, eine Authen-

tifizierung mit dem NTLMv2-Protokoll oder einem vorinstallierten Schlüssel durchzufüh-

ren.

Weitere Informationen Serverisolation

Weitere Informationen über die Serverisolation in Windows Server 2008-Netzwerken finden

Sie unter dem TechNet-Link http://technet.microsoft.com/en-us/library/cc770626.aspx.