3Vorgehensmodell zur Behandlung und Eliminierung von Bedrohungen

Grundlage für die Definition und den Aufbau einer zweckmäßigen Security ist ein methodisches Vorgehen, das jederzeit wiederholt werden kann. Verschiedene Standards und Modelle liefern dazu Vorgehensmodelle, die sich in den wesentlichen Schritten gleichen.

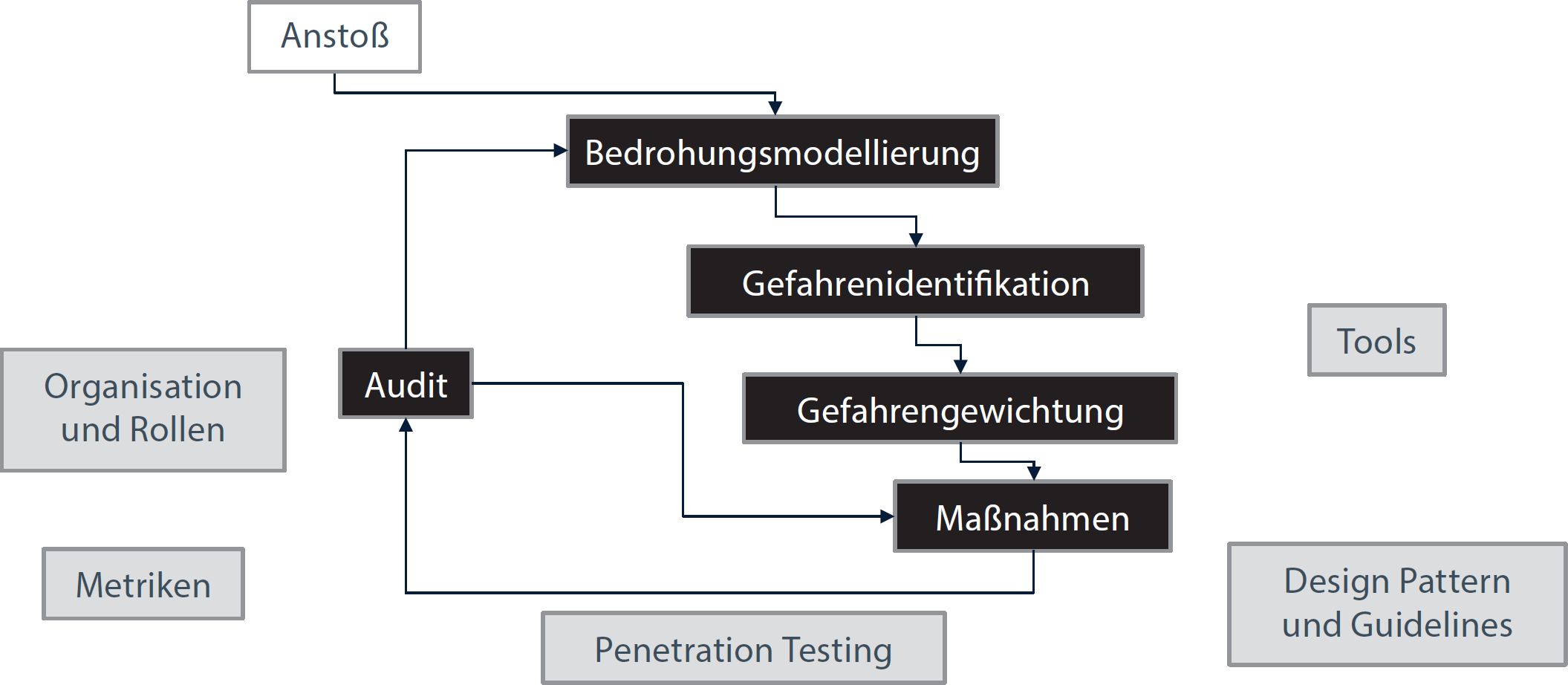

In diesem Buch wird das nachfolgende Vorgehensmodell verwendet (siehe Abb. 3–1), das aus einer Kombination von mehreren Modellen entwickelt wurde. Die darin beschriebenen Schritte orientieren sich an den verschiedenen Standards und Normen.

Abb. 3–1Vorgehensmodell für die Erstellung und Weiterentwicklung eines Security-Modells

Get Security für Data-Warehouse- und Business-Intelligence-Systeme now with the O’Reilly learning platform.

O’Reilly members experience books, live events, courses curated by job role, and more from O’Reilly and nearly 200 top publishers.