122 Kapitel 3: Konfiguration des Netzwerkzugriffs

■ EAP-TLS Ein Protokoll zur Authentifizierung mit Zertifikaten, das von Windows

Vista, Windows XP, Windows Server 2008 und Windows Server 2003-VPN-Clients

unterstützt wird.

■ PEAP-MS-CHAPv2 Ein Authentifizierungsprotokoll auf Kennwortbasis, das die

Installation eines Computerzertifikats auf dem Authentifizierungsserver verlangt (ent-

weder auf dem VPN-Server oder auf dem RADIUS-Server). Clients müssen der Zer-

tifizierungsstelle vertrauen, die das Computerzertifikat ausgestellt hat. Nur Windows

Vista und Windows Server 2008-VPN-Clients unterstützen dieses Authentifizierungs-

protokoll.

■ PEAP-TLS Ein Authentifizierungsprotokoll auf Zertifikatbasis, unterstützt von

Windows Vista- und Windows Server 2008-Clients, das mit Smartcards oder anderen

Formen von digitalen Zertifikaten eingesetzt werden kann.

Windows Server 2008 unterstützt weder MS-CHAP noch SPAP oder EAP-MD5. Dabei han-

delt es sich um Protokolle, die von älteren Windows-Versionen unterstützt wurden. Windows

XP-

und Windows Server 2003-VPN-Clients können zur Authentifizierung nur die Protokolle

MS-CHAPv2 und EAP-TLS verwenden. Denken Sie daran, wenn Sie mit diesen älteren

Betriebssystemen arbeiten. Wenn Sie NAP mit VPN-Erzwingung bereitstellen, müssen Sie

ein Authentifizierungsprotokoll auf der Basis von PEAP (Protected Extensible Authentica-

tion Protocol) verwenden. NAP mit VPN-Erzwingung wird in Kapitel 4, „Netzwerkzugriffs-

sicherheit“, ausführlicher beschrieben.

Weitere Informationen Konfigurieren eines Remotezugriffs-VPN-Servers

Weitere Informationen über die Konfiguration von Windows Server 2008 als Remotezugriffs-

VPN-Server finden Sie im TechNet auf der Seite http://technet.microsoft.com/de-de/library/

cc725734.aspx.

Windows Server 2008 und RADIUS

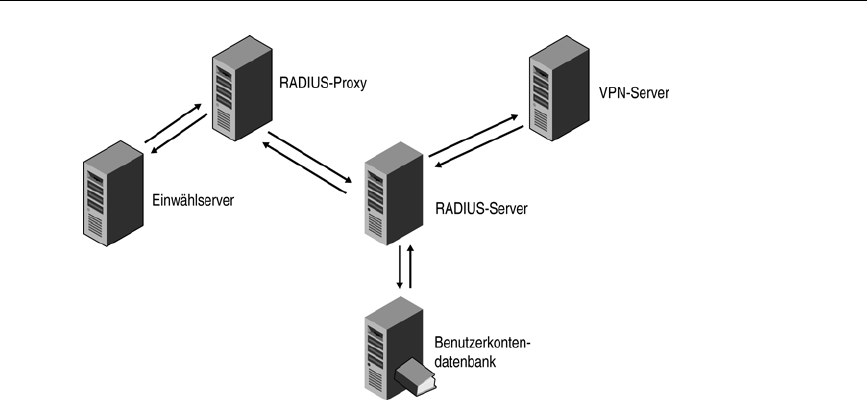

Durch den Rollendienst Netzwerkrichtlinienserver kann Windows Server 2008 als RADIUS-

Server, als RADIUS-Proxy oder als RADIUS-Client dienen. Unter Windows Server 2003

übernahm der Internetauthentifizierungsdienst diese Aufgabe. Wenn es als RADIUS-Server

dient, bietet es Authentifizierungsdienste für RADIUS-Clients an. Dient es als RADIUS-

Client, sendet es den Authentifizierungsdatenverkehr an den vorgesehenen RADIUS-Server.

Arbeitet es als RADIUS-Proxy, so leitet es den Authentifizierungsdatenverkehr entspre-

chend den Eigenschaften des weitergeleiteten Authentifizierungsdatenverkehrs an RADIUS-

Server weiter. Abbildung 3.5 zeigt das Grundschema einer einfachen RADIUS-Infrastruktur,

in der ein RADIUS-Server die Authentifizierung für den VPN-Server direkt übernimmt und

die Authentifizierung für den Einwählserver indirekt, über einen RADIUS-Proxy. Sowohl

der VPN-Server als auch der RADIUS-Proxy sind aus der Sicht des RADIUS-Servers beide

RADIUS-Clients. Der Einwählserver wiederum ist für den RADIUS-Proxy ein RADIUS-

Client. Wenn er Mitglied einer Domäne ist, kann ein RADIUS-Server die Active Directory-

Domänendienste (AD DS) oder die lokale Kontendatenbank als Benutzerkontendatenbank

verwenden. Ist der RADIUS-Server kein Mitglied einer Domäne, können Sie ihn so konfi-

gurieren, dass er für die Suchoperationen bei der Authentifizierung eine lokale Konten-

datenbank oder eine LDAP-Instanz (Lightweight Directory Access Protocol) verwendet.